PC端微信逆向分析(强制输出微信调式信息)源码及工具,由吾爱大神原创制作的一个微信逆向分析PC端工具,并提供程序和源码资源下载,这款PC端微信逆向分析工具由JieKeH的一篇文章《PC微信逆向---分析获取登录二维码的数据》启发,修改了一些功能项目,可以查看微信调试程序信息,本次带来PC端微信逆向分析源码和程序资源下载,感兴趣的朋友们不妨看看吧!

PC端微信逆向分析说明

更简单的方式

编写DLL,所涉及到的知识较多,涉及到编码、编译、注入等一系列操作,不但操作复杂而且修改也不容易。近日,最新正式版的微信2.8.0.106推出,我在此新版本上进程了相关的尝试,其实只是在CE中进行简单的一些设置,即可满足需求,就算是新手也不难掌握。由于剪辑视频太耗时间,而且相比于上一个视频也没多少新意,因此仅整理成文档分享给大家。部分内容,之前的视频中有讲解,这里就不再赘述,直接进入本文主题。

定位“是否启用调试”的地址

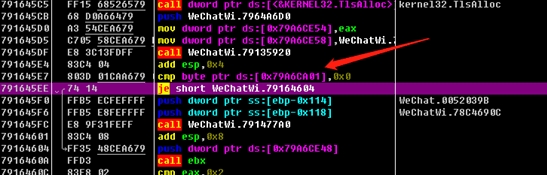

在OD中附加微信后,查询二进制代码“74 14 FF B5 EC FE FF”(为何是这个二进制代码,请参考之前的视频讲解),定位到如下代码片段,并在接下来的CALL(WeChatWi.79164604)上下一个断点:

ds:[0x79A6CA01],这个地址,就是是否启动调试的开关。计算出偏移地址:0x160CA01。在微信中,这个地址中的数据被设置成0,因此调试信息将不会输出。只要将这个地址中的数据更改为1,那么输出调试信息的开关就被打开了。但是,调试信息还有其他开关,那就是调试级别。

定位“调试级别”的地址

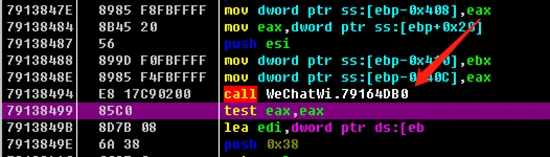

查询二进制代码“56 89 9D F0 FB FF FF”(为何是这个二进制代码,请参考之前的视频讲解),定位到如下代码片段:

进入 WeChatWi.79154DB0这个CALL后,到达如下代码片段:

ds:[0x79A1CD54],这个地址,就是调试级别的设置。计算出偏移地址:0x15BCD54。在微信中,这个地址中的数据被设置成2,也就是高于“kLevelDebug”的信息才会被输出。只要将这个地址中的数据更改为0,也就是“kLevelAll”或“kLevelVerbose”,也就是输出全部调试信息。

定位调试数据的代码段

在JieKeH的文章中,完成这两步设置后,调试信息即可输出,在DebugView中课捕获微信自身的调试信息。正如前文所述,随着微信版本的升级,此方法很快失效。于是,基于此设置,我再用HOOK的方式,重新让微信具备了调试信息的输出的功能。到目前最新的2.8.0.106版本,HOOK方法依然有效。当然,无论怎么做,定位调试数据这个步骤还是不能少的。

用鼠标动一动微信,OD中程序将暂停在调用“WeChatWi.79164604”处(之前下的断点处),按F7进入该函数。注意观察堆栈窗口,持续按F8,单步执行,直到堆栈顶部出现如下类似的信息。这些信息,就是原本要输出的调试信息。接下来,在HOOK中,同样把这个数据提取出来,从调试信息中输出,然后在DebugView中捕获。

这时候,观察程序运行的代码部分,计算出该代码片段中“add esp,0x4c“所在汇编代码的偏移地址:0x‭CE7853‬。其代码片段如下:‬

在上一个HOOK的视频中,我在这里进行了HOOK。在本文中,我使用CE来进行一小段“代码注入”即可代替编写DLL这种难度高、而且手续繁杂的工作。

定位堆栈中数据的地址

虽然数据在堆栈顶部,但是由于下来要对堆栈进行操作,如果使用ESP来取数据,还需一些手动的计算,稍显麻烦。由于EBP在堆栈操作过程中会保持不变,因此我们使用EBP加上一定的偏移量来取数据,这样就不需要额外的手动计算。

在OD堆栈窗口中,点右键选择“转到EBP“,在该行的地址上双击,变成”$==>“

然后,在OD堆栈窗口中,点右键选择“转到ESP“,记录该行相对于EBP的偏移:$-40E0。也就是说,当前的数据位于[ebp-0x40E0]这个地方,也就是ESP所指向的地方。因此,我们取到了数据存储的地址:ebp-0x40E0。

PC端微信逆向分析测试

输出调试信息:1

设置调试级别:0

OutPutDebug:启用(那个方框中间画一个叉)

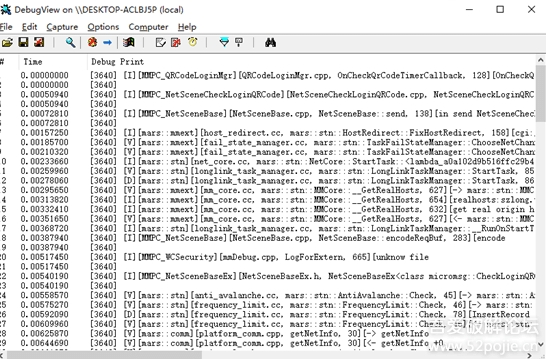

以管理管身份启动“DebugView”软件,用鼠标动一动微信,即可观察到微信输出的调试信息。

大小: 331M

大小: 331M Overture专业打谱软件5.5.1-7 简体中文版

Overture专业打谱软件5.5.1-7 简体中文版  SPSS 18.0中文版

SPSS 18.0中文版  剪.映windows电脑版2025官方最新版v7.1.0最新专业版

剪.映windows电脑版2025官方最新版v7.1.0最新专业版  MatLab R2012b 特别文件

MatLab R2012b 特别文件  寻星计算程序(卫星天线寻星参数计算)v3.1 绿色版

寻星计算程序(卫星天线寻星参数计算)v3.1 绿色版  八爪鱼采集器v8.58 官方最新版

八爪鱼采集器v8.58 官方最新版  星空抽奖软件无限制版完美注册码版

星空抽奖软件无限制版完美注册码版  利信财务软件专业单机版V6.4免费无限制版

利信财务软件专业单机版V6.4免费无限制版  天学网电脑版v5.6.1.0 官方最新版

天学网电脑版v5.6.1.0 官方最新版  摩客mockplus桌面客户端v3.7.1.0 官方最新版

摩客mockplus桌面客户端v3.7.1.0 官方最新版  淘宝助理天猫版5.3.7.0 官方最新版

淘宝助理天猫版5.3.7.0 官方最新版  高品智CRM客户关系管理系统v3.301.311 官方免费版

高品智CRM客户关系管理系统v3.301.311 官方免费版  易航科技增值税发票电子化软件(增值税发票扫描认证)V2.0免费版

易航科技增值税发票电子化软件(增值税发票扫描认证)V2.0免费版  易房大师v3.2免费版

易房大师v3.2免费版  杰奇小说连载系统免费版

杰奇小说连载系统免费版  发票导出接口软件3.9绿色免费版

发票导出接口软件3.9绿色免费版  发票认证接口软件v2.2绿色版

发票认证接口软件v2.2绿色版  高品智财务公司委托代办项目软件v3.320 官方版

高品智财务公司委托代办项目软件v3.320 官方版  食草族管理专家V2.5.9 绿色免费版

食草族管理专家V2.5.9 绿色免费版