反编译工具Depends 推荐使用比较不错的Depends.exe,分析dll和exe所依赖的dll。可以看到dll以及dll的函数,可以查看导入导出函数,挺好用的。VC++ Depends用来显示与一个可执行文件(exe或者dll)相关的依赖项(dll),以及该exe或dll引用了这些dll中的哪些接口。

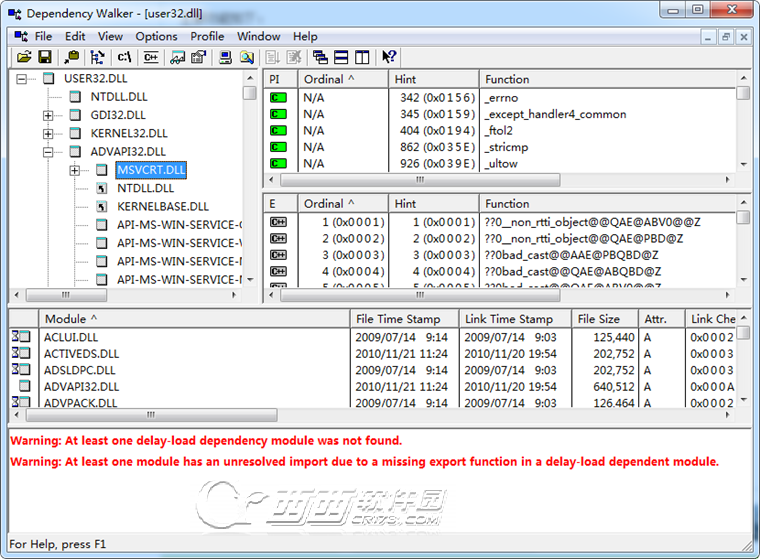

Depends Wallker是一个VC反编译工具,可以查看PE模块的导入模块以及导入和导出的函数以及动态剖析PE模块的依赖性和解析C++的函数名称。。

查询软件所需的环境:

近期很多兄弟们问怎么样打包程序,如何获取所需dll的信息,这就需要使用VC所带的Depends软件,该软件在VC6安装目录下的tools文件夹里面D:/Microsoft Visual Studio/Common/Tools,直接

双击执行,然后打开exe文件即可,它主要有下面几个注意事项:

1)所编的软件所需的Dll文件,可以得到相应的Dll路径,版本,属性等。

2)窗口分四部分:

左上角是Dll信息窗口,显示你程序所需的Dll模块,

右边第一个窗口是所选的Dll模块所使用的函数,

右边第二个窗口是所选Dll模块的所有的导出函数,

下面窗口是所有需要的Dll模块的属性

3)右边两个窗口出现四个标签:序号,提示,函数,入口点

如果利用导出是函数,那么出现函数名,如果导出的是序号,那么函数项就是N/A(无法显示)

出现红色提示表示不正常,一般为没有该导出函数

4)该工具得到的是你软件中隐式链接的Dll库,也就是用lib关联的Dll模块,

无法显示显式链接的Dll模块,也就是用LoadLibrary函数导入的Dll函数。(切记切记!)

5)无法提供Borland C++ Builder所提供的Dll文件,无法提供vxd软件的调用。

Depends主要功能:

该工具得到的是你软件中隐式链接的Dll库,也就是用lib关联的Dll模块,无法显示显式链接的Dll模块,也就是用LoadLibrary函数导入的Dll函数

查看 PE 模块的导入模块

查看 PE 模块的导入和导出函数

动态剖析 PE 模块的模块依赖性

解析 C++ 函数名称

大小: 16.9M

大小: 16.9M

dex2jar2.0 免费最新版

dex2jar2.0 免费最新版  完美UPX脱壳机0.3简体中文免费版

完美UPX脱壳机0.3简体中文免费版  Stud_PE(PE查看和修改工具)v2.6.1.0 中文绿色版

Stud_PE(PE查看和修改工具)v2.6.1.0 中文绿色版  .net反编译工具(reflector 8)8.5.0.179 官方版

.net反编译工具(reflector 8)8.5.0.179 官方版  Reflector(.Net的Dll反编译工具)V5.1.2.0绿色英文版

Reflector(.Net的Dll反编译工具)V5.1.2.0绿色英文版  VB6反编译软件(VBRezQ)V3.1b汉化特别版

VB6反编译软件(VBRezQ)V3.1b汉化特别版  ResHackerV3.4.0.79汉化绿色版

ResHackerV3.4.0.79汉化绿色版  VB反编译工具(VB Decompiler)v9.2 英文绿色特别版

VB反编译工具(VB Decompiler)v9.2 英文绿色特别版  Athena-A(汉化工具)v4.13 绿色汉化特别版

Athena-A(汉化工具)v4.13 绿色汉化特别版  CHM反编译工具 (能够快速的提取CHM文件中的全部信息)1.1中文绿色免费版

CHM反编译工具 (能够快速的提取CHM文件中的全部信息)1.1中文绿色免费版  HackFansUnpack(全自动脱壳)中文特别版

HackFansUnpack(全自动脱壳)中文特别版  unEbookEditV2.6绿色版

unEbookEditV2.6绿色版  51反汇编工具V1.0 智能版

51反汇编工具V1.0 智能版  apk反编译工具(smali baksmali)v2.1.3 最新版

apk反编译工具(smali baksmali)v2.1.3 最新版  AsmFunv1.20.623中文绿色版

AsmFunv1.20.623中文绿色版  C32ASMv0.4.12中文绿色注册表

C32ASMv0.4.12中文绿色注册表